Un système sans mots de passe ? Mythe… ou réalité ? Un système sécurisé qui n’utiliserait pas de mots de passe représenterait un pas très important pour la sécurité en ligne de tous. La fin des mots de passe faciles à deviner. Finies les listes de mots de passe faciles à voler. Fini le phishing. Finis les oublis !

Valoxy, cabinet d’expertise comptable dans les Hauts de France, résume dans cet article la révolution en cours.

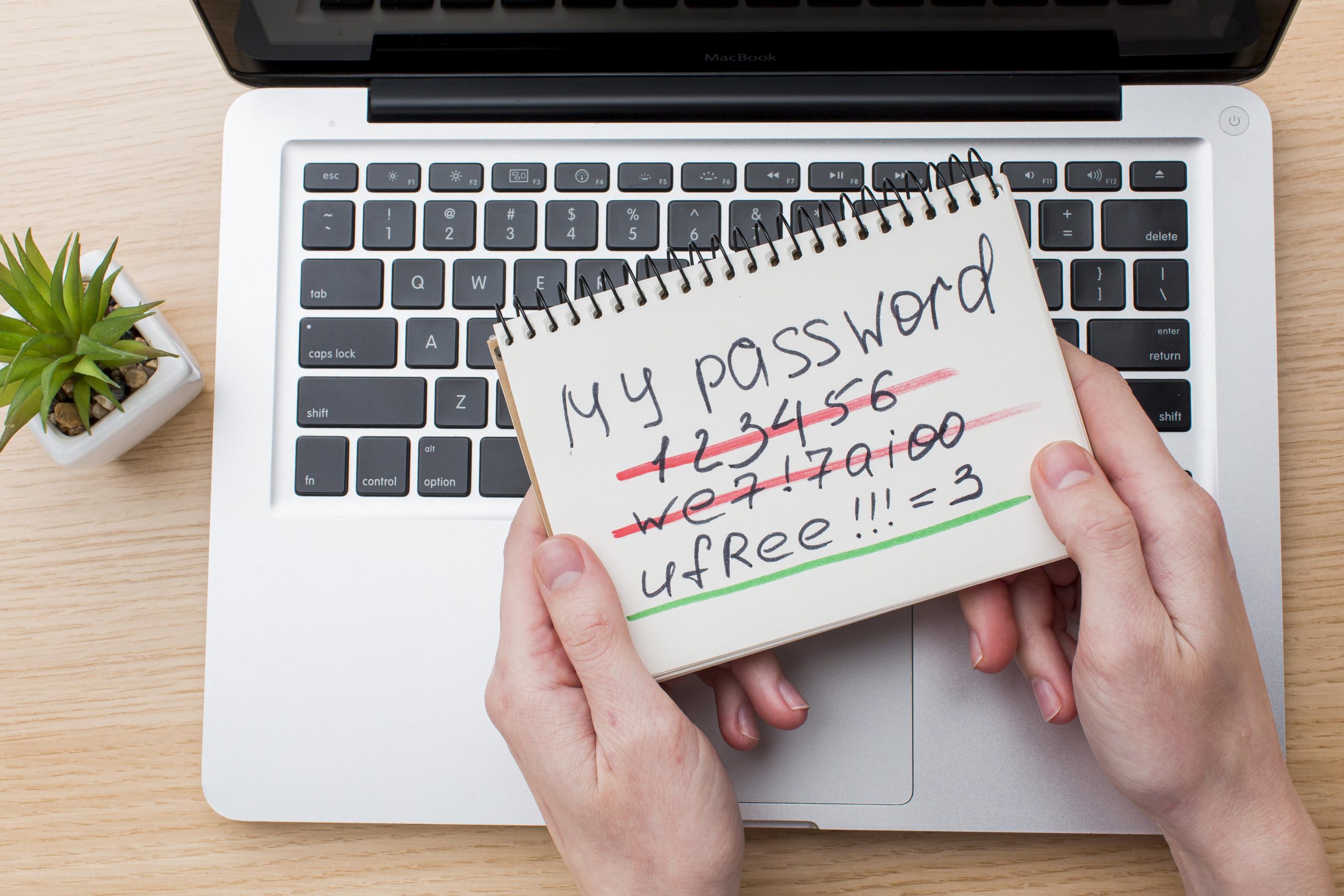

— Nos mots de passe sont horribles !

Année après année, les mots de passe les plus fréquemment divulgués lors de violations de données restent toujours “123456”, “123456789” et “12345”. Et “Qwerty », ”azerty” ou « password » suivent de près !

Or, les mots de passe faibles constituent l’un des risques les plus importants de notre sécurité en ligne. De même pour les mots de passe à répétition (même mot de passe pour plusieurs services différents). Il faut parfois moins d’une seconde à un “hacker” (un pirate informatique) pour trouver un mot de passe. Les avertissements des spécialistes, des services informatiques, ou des gouvernement semblent ne pas servir à grand chose. Il y a toujours autant de mots de passe aussi “faibles” ! Les cybercriminels volent facilement les mots de passe statiques à l’aide de phishing, de logiciels malveillants et d’autres types d’attaques. (Voir notre article La sécurité informatique).

— Que faire ?

L’Alliance FIDO (pour “Fast IDentity Online”) est une association industrielle, créée en 2013. Elle s’est donnée pour but de développer et de promouvoir des normes d’authentification “qui contribuent à réduire la dépendance excessive du monde aux mots de passe”. Parmi ses membres, on trouve bien sûr :

- les GAFA (Google, Apple, Meta, Amazon)

- des banques (HSBC, ING, Chase, Amex, MasterCard, Visa, Paypal, Carte Bleue…)

- d’innombrables entreprises technologiques, parmi lesquelles Microsoft, Intel, Samsung, Thales, Fujitsu, Hitachi, IBM, Huawei, JCB, Mozilla, NEC, Sony, Twitter, Verizon, Alibaba, eBay, etc.

— Un nouveau procédé d’authentification technologique

L’objectif de l’association FIDO est de réduire l’utilisation des mots de passe et d’améliorer les normes d’authentification sur les ordinateurs et les appareils mobiles. Ces normes sont conçues pour protéger la sécurité et la confidentialité des personnes : les clés privées et la biométrie, si elles sont utilisées, ne quittent jamais l’appareil d’une personne. Et elles sont chiffrées de telle façon qu’il est impossible de les dupliquer. La fin des mots de passe n’est pas loin !

Pour remplacer l’authentification habituelle que nous connaissons de type “identifiant / mot de passe”, FIDO a pensé à un nouveau “chemin de communication sécurisé” entre le client utilisateur (le navigateur) et les services Web respectifs. Pour chaque connexion, ce dispositif crée 2 clés uniques, gardées sur deux supports différents. (À l’image des coffres forts dans les banques qui ne peuvent être ouverts qu’avec la clé du propriétaire et celle du banquier). Ces clés sont d’abord configurées ou enregistrées. Elles sont ensuite disponibles en permanence pour les connexions futures de leur utilisateur. Ces clés fourniront la base du chiffrement de la procédure de connexion.

— Comment ça se passe ?

- L’utilisateur s’enregistre auprès du service en ligne qu’il utilise. L’appareil génère une paire de clés FIDO2 (“Passkeys”) de manière sécurisée, une clef “privée” et une clé “publique” (des codes, secrets et chiffrés). Elles sont exclusives à chaque compte.

- La clé « privée » est stockée sur l’appareil et n’est connue que du côté client. La clé “publique” est enregistrée dans la base de données des clés du service Web.

- Par la suite, les authentifications ultérieures ne sont possibles qu’en “justifiant” la clé privée, et celle-ci ne peut être déverrouillée que par l’action de l’utilisateur.

Méthode de chiffrement et de déchiffrement asymétrique (clé publique-privée)

— Déjà disponibles chez Apple

Lors de leur conférence mondiale de 2022, les développeurs d’Apple ont annoncé permettre des connexions sans mot de passe sur les appareils Mac, iPhone et iPad. Les “Passkeys” pourront donc déjà remplacer sur ces appareils nos anciens mots de passe. Cela en créant de nouvelles clés numériques à l’aide de “Touch ID” ou “Face ID”. C’est la fin des mots de passe !

Lorsque l’on s’inscrit sur un site Web, il est possible d’utiliser une “Passkey” au lieu d’un mot de passe. Lorsqu’on se connecte à nouveau à ce même site Web, les “Passkeys” permettent de prouver son identité en utilisant ses données biométriques plutôt qu’en tapant un mot de passe. (ou en demandant au gestionnaire de mots de passe de le saisir pour nous).

Lorsqu’on se connecte à un site web sur un Mac, une invite (un message de vérification) s’affiche sur notre iPhone ou iPad. Elle vise à vérifier notre identité. Apple affirme que ses Passkeys seront synchronisées entre nos appareils à l’aide du trousseau d’iCloud, et que les Passkeys seront stockées sur nos appareils plutôt que sur les serveurs d’Apple.

De plus, les Passkeys d’Apple sont basées sur l’API d’authentification Web (WebAuthn) et sont chiffrées de bout en bout afin que personne ne puisse les lire, y compris Apple. Le système de création des Passkeys utilise une authentification par clé publique-privée (voir plus haut) pour prouver que nous sommes bien celui que nous prétendons être…

— Il reste encore des questions…

Cet éventuel avenir sans mots de passe dépend cependant de la manière dont les utilisateurs le feront fonctionner dans la réalité.

Ainsi, qu’adviendra-t-il de nos Passkeys si nous souhaitons abandonner l’écosystème d’Apple pour aller chez Android ? (ou un autre système ?) Ne faudra-t-il pas remettre en place une nouvelle chaine d’authentification entre cet appareil et les services que nous utilisons ? Les anciennes clefs pourront-elles ou non rester dans l’appareil réformé ? Faudra-t-il une action préalable de l’utilisateur authentifié à l’origine pour qu’elles fonctionnent ? (empreinte, rétine, reconnaissance faciale, mot de passe…)

Pourra-t-on utiliser des appareils de différents fabricants pour accéder à un même service en ligne ? Passer du QR code associé au Bluetooth sur son PC, et utiliser une “passkey “sur un Mac, et un autre type de clé ailleurs ?

Qu’en est-il des modifications que les développeurs doivent encore apporter à leurs applications et aux sites web pour qu’ils fonctionnent avec Passkey ?

La fin des mots de passe ne répond pas encore à toutes ces questions. Mais nous ne doutons pas que les membres du FIDO s’en soucieront. Le plus important cependant, pour que les utilisateurs aient confiance dans le système, c’est d’y être sensibilisés.

Cet article vous a intéressé ? Dites-le nous dans les commentaires ci-après ! Retrouvez également nos autres articles sur le blog de Valoxy :